目次

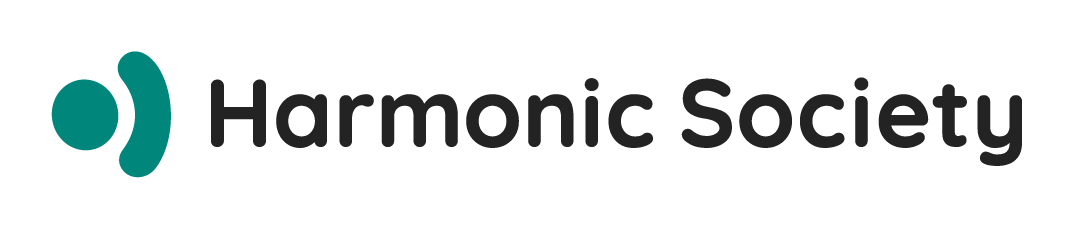

PSIRTとCSIRTの基本:なぜ今、注目されているのか

サイバー攻撃の手口が巧妙化する中、「PSIRT」や「CSIRT」という言葉を耳にする機会が増えています。しかし、これらの違いや自社との関係性がよくわからないという経営者の方も多いでしょう。

これらは、セキュリティインシデント(セキュリティ上の問題や事故)に対応する専門チームの形態です。従来の「何か起きたら情報システム部門が対応する」という曖昧な体制から、役割と責任を明確にした専門チームの設置が推奨されるようになりました。

セキュリティ脅威の多様化がもたらす2つの課題

注目される背景には、セキュリティ脅威の多様化があります。

企業内部への攻撃の増加により、CSIRTのニーズが高まっています。従業員のメールアカウント乗っ取りや、ランサムウェア感染は業種や規模を問わず発生しています。

一方、製品やサービスの脆弱性を狙った攻撃の増加により、PSIRTへの関心も高まっています。特にソフトウェアやIoT機器を提供する企業では、自社製品の脆弱性が顧客に被害を及ぼす可能性があり、迅速な対応が求められます。

中小企業こそ知っておくべき理由

「小さな会社だから狙われない」という考えは危険です。中小企業が標的となる理由は3つあります。

サプライチェーン攻撃の踏み台として狙われるケースです。大企業と取引がある中小企業のシステムに侵入し、そこを経由して本命を攻撃する手法が増えています。

セキュリティ対策が手薄であることが多く、攻撃者にとって効率的なターゲットとなります。

製品やサービスを提供している企業は、規模に関わらず顧客への責任があります。自社開発のシステムやアプリに脆弱性があれば、顧客に被害が及ぶ可能性があるのです。

CSIRT:社内システム全体を守る組織

CSIRTは「Computer Security Incident Response Team」の略で、「シーサート」と読みます。社内の情報システム全体を守るための専門チームとして、予防から検知、対応、復旧までを一貫して担当します。

対応範囲と業務内容

対象となるのは、社内のパソコン、サーバー、ネットワーク機器、クラウドサービスなど、企業が業務で使用するすべての情報システムです。

平常時の主な業務

- 脆弱性情報の収集と評価

- ログ分析やセキュリティツールによる異常検知

- セキュリティポリシーの策定・更新

- フィッシングメール訓練などの従業員教育

- インシデント対応マニュアルの整備

インシデント発生時の業務フロー

- 検知・報告受付

- 感染端末の隔離やアカウント停止などの初動対応

- 原因・影響範囲・被害状況の調査

- システムやデータの復旧、対策強化

- 経営層への報告と再発防止のための記録

中小企業における現実的なアプローチ

専任チームの設置は、人材確保と予算の面で中小企業には困難です。しかし、対策を諦める必要はありません。

兼任体制でのスタートが現実的です。情報システム担当者がCSIRTの役割も兼ね、「何かあった時に誰が何をするか」を明確にするだけでも、対応スピードは大きく変わります。

外部サービスの活用も有効です。セキュリティ監視サービス(SOC)や、インシデント対応支援サービスを利用することで、専門知識がなくても一定レベルの体制を構築できます。

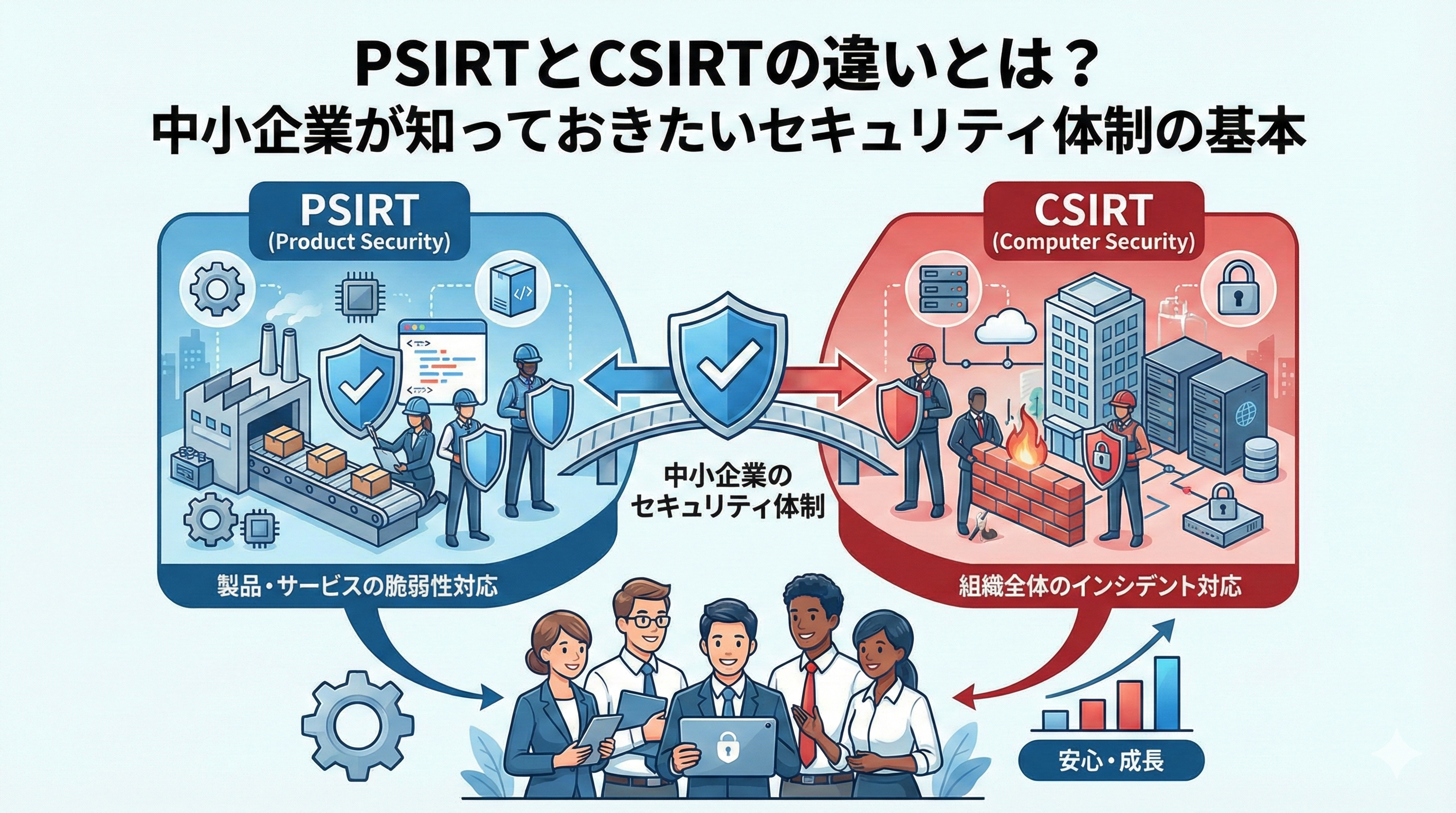

PSIRT:製品・サービスのセキュリティを守る組織

PSIRTは「Product Security Incident Response Team」の略で、「ピーサート」と読みます。CSIRTが社内システムを守るのに対し、自社が提供する製品やサービスのセキュリティを守る組織です。

守る対象と責任の範囲

最大の違いは、守る対象が社外にあるという点です。自社の製品を使っている顧客を守ることがPSIRTの使命です。

製品に脆弱性が見つかった場合、放置すれば顧客が攻撃を受ける可能性があります。PSIRTは、脆弱性の発見または報告から、修正パッチの提供、顧客への通知、対応状況の公開まで、一連のプロセスを管理します。

業務の流れと重要な概念

平常時の活動

- 脆弱性データベース(JVN、NVDなど)の監視

- 外部研究者や顧客からの脆弱性報告窓口の運営

- 製品のセキュリティ診断の定期実施

- セキュアコーディングのガイドライン策定

- セキュリティアドバイザリの発行

脆弱性発見時の対応

- 報告された脆弱性の深刻度評価と優先順位決定

- 影響を受ける製品バージョンと被害想定の調査

- 開発部門と連携した修正パッチの開発

- 顧客への情報提供(内容、影響範囲、対応方法)

- セキュリティアドバイザリの発行と脆弱性データベースへの登録

- 再発防止策の分析

特に重要なのが**責任ある情報開示(Coordinated Disclosure)**です。脆弱性情報を適切なタイミングで公開し、顧客が対策を取る時間を確保しつつ、攻撃者に悪用されるリスクを最小化します。

PSIRTが必要な企業

以下のような企業では設置が強く推奨されます。

- ソフトウェア開発企業:業務システム、アプリなどを提供

- IoT機器メーカー:ネットワーク接続機器を製造

- SaaS・クラウドサービス事業者:オンラインサービスを提供

- 組み込みシステムを持つ製品メーカー:自動車、産業機械など

中小企業でも、受託開発を行うIT企業や自社サービスを提供する企業は、完全な組織は難しくても「製品の脆弱性にどう対応するか」という方針と窓口は持っておくべきです。

PSIRTとCSIRTの違い:5つの比較ポイント

両者の違いを明確に整理しましょう。

1. 対象範囲:社内 vs 顧客

CSIRTは社内の情報システムとデータを守ります。従業員が使うパソコン、社内ネットワーク、業務システムなど、「自社のため」のセキュリティ対応を行います。

PSIRTは自社が提供する製品やサービスを守ります。顧客が使用するソフトウェア、販売した機器、提供しているクラウドサービスなど、「顧客のため」のセキュリティ対応を行います。

2. 組織内の位置づけ

CSIRTは情報システム部門やIT部門に設置されるのが一般的です。社内のシステム管理を担当する部門が、セキュリティインシデント対応も兼ねる形が自然です。

PSIRTは開発部門や品質管理部門に設置されることが多くなります。製品の脆弱性に対応するには、製品の仕様や設計を深く理解している必要があるためです。

3. 対応するインシデント

| 項目 | CSIRT | PSIRT |

|---|---|---|

| 主な対応 | 不正アクセス、マルウェア感染、情報漏洩 | 製品の脆弱性、製品を通じた顧客への攻撃 |

| 具体例 | 従業員PCのウイルス感染、社内サーバーへの不正侵入 | 製品のセキュリティバグ、使用ライブラリの脆弱性 |

| 対応の焦点 | 被害の封じ込めと復旧 | 修正パッチの提供と顧客への情報提供 |

| 連携先 | 社内各部門、外部のセキュリティ専門家 | 開発部門、顧客、セキュリティ研究者 |

| 情報公開 | 基本的に社内のみ | 顧客への積極的な情報提供が必要 |

4. 両方の視点が必要なケース

自社でソフトウェアを開発・販売している企業では、両方の視点が必要です。

- 社内システムが攻撃を受ける → CSIRTの対応

- 開発した製品に脆弱性が見つかる → PSIRTの対応

- 製品開発環境への攻撃 → CSIRTとPSIRTの両方が関与

特にサプライチェーンセキュリティの観点から、両者の連携は重要です。自社製品が使用する部品やライブラリに脆弱性が見つかった場合、PSIRTが製品への影響を評価し、CSIRTが社内システムへの影響を評価する協力体制が求められます。

中小企業が取り組むべき現実的なセキュリティ対策

大企業と同じような専門チームの設置は困難でも、規模に関わらずすべての企業に必要な対策があります。

優先すべき3つの基本対策

1. 基本的なセキュリティ対策の徹底

- OSやソフトウェアの定期的なアップデート(既知の脆弱性を狙った攻撃を防ぐ)

- ウイルス対策ソフトの導入と定義ファイルの更新

- 強固なパスワード管理(使い回しを避け、管理ツールの導入を検討)

- 重要データの定期的なバックアップ(ランサムウェア対策)

2. インシデント発生時の連絡フローの整備

「何かあったときに誰に連絡するか」を明確にするだけで、対応スピードは大きく変わります。

- 不審なメールや添付ファイルを開いた → IT担当者に即座に連絡

- システムに不具合や異常を発見 → 上長とIT担当者に報告

- 顧客情報の漏洩や紛失の可能性 → 経営層に即座にエスカレーション

A4用紙1枚のシンプルなフローで十分です。全社員が「何かおかしい」と感じたときに、すぐに行動できる状態を作ることが重要です。

3. 社員教育の実施

年に1〜2回、30分程度の簡単な研修を実施するだけでも効果があります。

- フィッシングメールの見分け方

- 安全なパスワードの作り方

- USBメモリの取り扱い方

- SNSでの情報発信の注意点

属人化を防ぐ情報管理

業務の属人化と情報管理の不備は、見落とされがちなセキュリティリスクです。

属人化がもたらすリスク

- 担当者不在時に緊急対応ができない

- 情報が個人のPCやメールに散在し、管理が不透明

- 退職時に重要な情報が引き継がれない

- アクセス権限の管理が曖昧になる

改善のポイント

- 重要な業務の手順を文書化し、複数人が対応できる状態にする

- 誰がどのシステムにアクセスできるかを一覧表で管理する

- パスワードは専用の管理ツールを使用する

- 重要な情報は特定の場所(クラウドストレージなど)に集約する

これらは業務効率化や情報共有の改善として取り組め、結果としてセキュリティレベルも向上する一石二鳥の対策です。

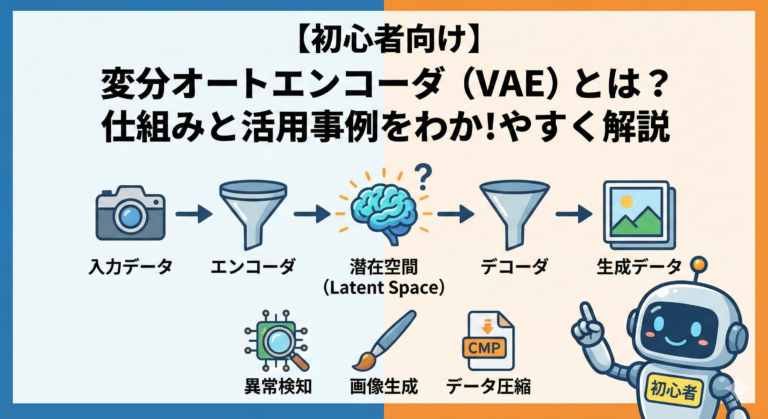

段階的な体制構築のロードマップ

セキュリティ体制の構築は、一朝一夕にはできません。段階的に改善を重ねることが重要です。

フェーズ1:基本対策の徹底(最初の3ヶ月)

- ウイルス対策ソフト導入と更新

- OSとソフトウェアのアップデート状況確認

- インシデント発生時の連絡フロー作成

- 簡単なセキュリティ研修の実施

フェーズ2:情報管理の整備(3〜6ヶ月)

- 重要な業務マニュアルの作成

- アクセス権限の一覧化

- パスワード管理ツールの導入

- バックアップ体制の確立

フェーズ3:体制の明確化(6ヶ月〜1年)

- セキュリティ担当者(兼任可)の明確化

- 定期的なセキュリティチェックの実施

- インシデント対応の訓練

- 外部専門家との連携体制の構築

フェーズ4:高度化(1年以降)

- 必要に応じてCSIRT的な役割の設置

- 製品・サービス提供企業はPSIRT的な役割の検討

- セキュリティ監視ツールの導入

- 定期的な脆弱性診断の実施

中小企業が直面する4つの課題と解決の方向性

課題1:IT人材不足と専門知識の欠如

セキュリティの専門知識を持つ人材がいないことが最大の課題です。特に従業員数50名以下の企業では、IT担当者が1名または兼任で、日常業務で手一杯というケースが多く見られます。

解決の方向性

「分からないこと」を認め、適切なサポートを受けることが最も効率的で確実です。自社だけで対応しようとせず、外部の専門家やパートナーの力を借りることを検討しましょう。

課題2:ツールを導入しても定着しない

高機能なセキュリティツールを導入したものの、使いこなせず放置されるケースが多く見られます。

よくある失敗パターン

- 機能が多すぎて設定方法が分からない

- 業務フローに合わず、使いにくい

- 導入後のフォローがなく、使い方が分からない社員が増える

- 現場の声を聞かずに導入し、定着しない

解決の方向性

ツールありきで考えるのではなく、まず「自社にどんなリスクがあるか」「どんな対策が必要か」を明確にし、その上で自社に合ったツールを選ぶことが重要です。また、使い方の教育と定着のためのフォローも不可欠です。

課題3:情報が散らばり、対応が後手に回る

情報があちこちに散在している状態では、インシデント発生時に迅速な対応ができません。

- どの顧客の情報が影響を受けるか、すぐに特定できない

- 誰がその情報にアクセスできるか、把握できていない

- いつから問題があるのか、ログが残っていないため分からない

- 対応の責任者が不在で、誰が判断すればいいか分からない

解決の方向性

情報の一元管理と業務フローの可視化が必要です。これは日常業務の効率化にもつながり、セキュリティレベルも向上します。

課題4:専門用語が多く、経営判断が難しい

セキュリティの専門用語が多すぎて、経営者が適切な判断を下せないという課題があります。

起こりがちな判断ミス

- 過剰投資:必要以上に高額な製品を導入

- 過小評価:「うちは狙われない」と楽観視

- 判断の先送り:よく分からないので後回しに

- 部分最適:全体像を見ずに目の前の問題だけに対処

解決の方向性

専門用語を使わず、自社のビジネスに即した言葉で説明してくれるパートナーの存在が重要です。

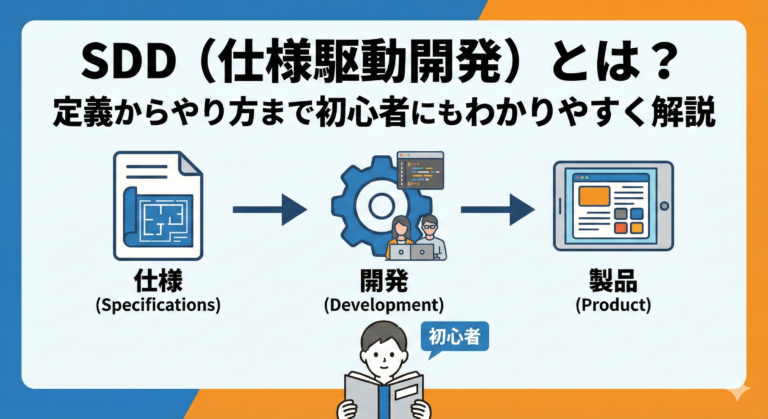

自社に合った体制を無理なく構築する方法

ステップ1:現状の業務フローを可視化する

セキュリティ対策の前に、まず現状の業務フローを整理しましょう。

可視化のチェックリスト

- 顧客情報はどこに、どのような形で保管されていますか?

- その情報に誰がアクセスできますか?

- 重要な業務は特定の人しかできない状態ですか?

- パスワードやアクセス権限はどう管理されていますか?

- 従業員の入退社時、アカウント管理はどうしていますか?

- データのバックアップは定期的に取られていますか?

- 業務で使用しているシステムやツールはどれくらいありますか?

これらの質問に答えることで、自社のセキュリティリスクがどこにあるかが見えてきます。実態を把握せずに対策を講じても、効果は限定的です。

ステップ2:「ちょうどいい」を一緒に考えるパートナーを見つける

中小企業にとって最も重要なのは、実情に合った提案をしてくれるパートナーの存在です。

理想的なパートナーの条件

- 専門用語を使わず、分かりやすく説明してくれる

- 自社の事業内容や規模を理解し、実情に合った提案をしてくれる

- 段階的なアプローチを提案し、優先順位をつけて進められる

- セキュリティ対策と業務効率化を両立させる提案ができる

- 導入後のフォローもしっかり行い、定着まで伴走してくれる

ステップ3:段階的な改善で確実に前進する

ステップ1:情報の整理と可視化(1〜2ヶ月)

特別なツールは不要です。ExcelやGoogleスプレッドシートで、顧客情報の保管場所を一覧化し、アクセス権限を整理し、業務フローを可視化します。

ステップ2:基本対策の実施(2〜3ヶ月)

ウイルス対策ソフトの導入・更新、OSとソフトウェアのアップデート、パスワード管理ルールの策定、バックアップの仕組み化を行い、最低限のセキュリティレベルを確保します。

ステップ3:業務改善とセキュリティの統合(3〜6ヶ月)

クラウドストレージへの移行、業務システムの導入、アクセス権限の適切な設定、インシデント対応フローの整備を行い、業務効率化とセキュリティ向上を同時に実現します。

ステップ4:体制の明確化と高度化(6ヶ月以降)

セキュリティ担当者の明確化、定期的なセキュリティチェック、社員教育の定期化、外部専門家との連携を進め、自社なりのセキュリティ体制を完成させます。

Harmonic Societyの「ちょうどいいデジタル化」支援

Harmonic Societyは、「テクノロジーと人間性の調和」を理念に、中小企業の実情に合わせたセキュリティ体制構築をサポートしています。

私たちのアプローチ

業務の可視化からスタート

いきなりツールを提案するのではなく、現状の業務フローを一緒に整理し、どこにリスクがあるか、どこから改善すべきかを明確にします。

業務改善とセキュリティの両立

セキュリティ対策を「追加の負担」にせず、業務効率化の一環として取り組みます。例えば、kintoneを活用した業務システム構築により、情報共有がスムーズになると同時に、セキュリティレベルも向上します。

専門用語を使わない説明

技術的な詳細よりも、「何がリスクで、どう対処すればいいか」を経営者が理解しやすい言葉で説明します。

段階的な導入支援

すべてを一度に変えるのではなく、優先順位をつけて段階的に進め、各段階で効果を実感しながら次のステップに進めます。

導入後の定着まで伴走

ツールを導入して終わりではなく、実際に使えるようになるまで、操作レクチャー、改善提案、小さな改修まで継続的にサポートします。

具体的な支援内容

- 業務フローの可視化支援:現状の業務を図や表で整理し、リスクを明確化

- AI活用による効率化:従来の1/5の費用、1/10の期間でのシステム構築を実現

- セキュリティ基本対策のサポート:ウイルス対策、バックアップ、パスワード管理など、基本対策の実施支援

- インシデント対応フローの整備:万が一の際の連絡体制や対応手順の策定

- 継続的な改善提案:運用開始後も定期的に改善点を提案し、段階的にレベルアップ

千葉県を中心に、地域の中小企業に寄り添った支援を提供しています。大企業と同じ完璧な体制を目指すのではなく、あなたの会社の規模や事業内容に合った、実行可能な対策を一緒に考えます。

PSIRTやCSIRTという専門組織の設置は難しくても、セキュリティ対策そのものは、規模に関わらずすべての企業に必要です。まずは基本から、一歩ずつ確実に前進していきましょう。